Järjest kasvav küberkuritegevuse oht

Küberkuritegevus, isegi kui see on riiklikult toetatud või lubatud, ohustab rahvuslikku julgeolekut. Küberkurjategijad võtavad sihikule ja ründavad kõiki oluliste infrastruktuuride sektoreid, muu hulgas tervishoid ja rahvatervis, infotehnoloogia (IT), finantsteenused ning energiasektorid. Lunavararünnakud on järjest edukamad, halvates valitsusi ja ettevõtteid, ning tulu sellistest rünnakutest muudkui kasvab. Küberkuritegevuse tarneahel, mille sageli panevad kokku kuritegelikud grupeeringud, muutub aina küpsemaks, võimaldades kellel tahes osta teenuseid pahatahtlikuks tegevuseks kas siis rahalise kasu saamiseks või mõnel muul õelal eesmärgil. Kõrgel tasemel küberkurjategijad töötavad tänaseni ka valitsuste heaks, tegeledes spionaažiga ja korraldades sel uuel lahinguväljal väljaõpet.

Üks kõige populaarsemaid rünnakuid on identiteedi ja parooli/andmepüügi rünnakud, mille käigus kurjategijad püüavad saada kätte ohvrite isikuandmeid ja müüa neid kolmandatele isikutele. Neid teenuseid pakkuvate saitide arv on viimase 12 kuu jooksul oluliselt kasvanud, samuti on suurenenud andmete maht ja andmepüügivahendite mitmekesisus.

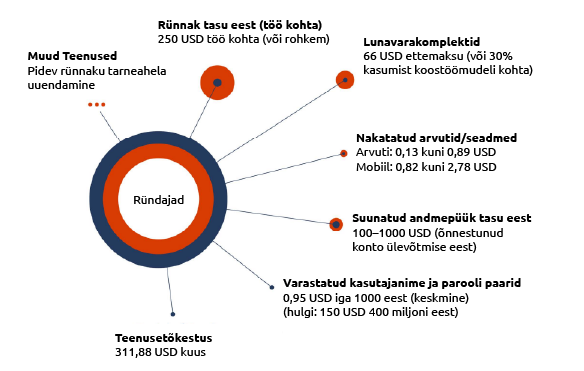

Omamata mingeid tehnilisi teadmisi kuritegeliku küberrünnaku korraldamisest, on amatöörist pahalasel võimalik osta mitmesuguseid teenuseid ja korraldada rünnak vaid ühe klõpsuga. Ühed paljudest rünnakukomplektide tüüpidest on lunavarakomplektid, mis on mõeldud väheste oskustega ründajatele, et nad saaksid viia läbi keerukamaid rünnakuid.

Tehnikakauged küberkurjategijad sõlmivad lepingu lunavarapartneriga, kes võtab endale 30% kasumist ning annab neile selle eest lunavara, taasteteenused ja makseteenused. Siis ostab ründaja turult nakatatud seadmeid ja laadib ostetud seadmetesse lunavara. Seejärel lihtsalt oodatakse ja nõutakse tulu sisse.

Veel üks populaarne küberrünnak on odav ja mõjus teenusetõkestusrünne (Distributed denial of service – DDoS). DDos on arvutivõrgu tahtlik halvamine, ujutades selle üle andmetega, mis saadetakse korraga suurest hulgast arvutitest. See on kaitsmata saitide puhul väga mõjus ja läheb maksma umbes 300 USD kuus.

Lisaks neile küberkuritegevuse teenustele pakutakse müügiks veel suurt hulka teenuseid.

Lunavara ja väljapressimine

Lunavara ja väljapressimine on kasumlik väheste kuludega äri, mis halvab sihtorganisatsioonid, riikliku turbe, majandusturbe ning rahvatervise ja ohutuse. Algselt lihtne ühe arvuti lunavara on kasvanud, hõlmates mitmesuguseid inimmõistusega aktiveeritavaid väljapressimistehnikaid, ja mõjutab kogu maailmas kõikvõimalike organisatsioonide võrke.

Lunavara- ja väljapressimisrünnaku käigus kasutab pahalane ründevara, mis krüptib ja ekstraktib andmeid, ning hoiab siis neid andmeid enda käes, nõudes lunaraha, sageli krüptovaluutas. Ründajad mitte üksnes ei krüpti ohvri faile ja nõua krüptovõtme vastu lunaraha, vaid ekstraktivad enne lunavara kasutamist ka delikaatseid andmeid.

Lunavara ärimudel on jõudsalt arenenud ja sellest on kujunenud luureoperatsioon: kurjategijad uurivad põhjalikult potentsiaalset ohvrit, et määrata optimaalne lunarahasumma. Kui kurjategija on võrku sisse pääsenud, võib ta hankida sealt uurimiseks finantsdokumente ja kindlustuspoliise. Ta võib olla teadlik ka kohalike seaduste rikkumiste eest määratavatest trahvidest. Seejärel pressivad kurjategijad oma ohvritelt raha välja, mitte lihtsalt nende süsteemide avamiseks, vaid ka selle eest, et ohvri kohta kätte saadud andmeid ei avaldataks.

Pärast luureandmete kogumist ja analüüsimist määrab kurjategija „sobiva“ lunarahasumma.

Lunavara vastu võitlemiseks on vajalik kogu maailma erasektori, õiguskaitseasutuste ja valitsuste ühine pingutus, et vähendada selle kuritegevuse kasumlikkust, raskendada lunavaraturule sisenemist ja anda ohvritele ennetustööks ning olukorra parandamiseks tõhusad tööriistad. Microsoft osaleb raporti Ransomware Task Force koostamises, mis on lunavara vastase võitluse jaoks mõeldud põhjalik raamistik.

Kui lunavararünnaku ohvril on küberkindlustus, kasutab selle pakkuja teatud teenusepakkujaid, sealhulgas juhtumitele reageeriv firma, advokaadibüroo ja lunarahaläbirääkimistele spetsialiseerunud organisatsioon. Isegi kui ohvril ei ole küberkindlustuse poliisi, on sellistest sidusrühmadest lunarahanõudele lahenduse leidmisel abi.

Olulised üksikasjad, mida arvestada otsustamisel, kas lunaraha tuleks maksta, on järgmised:

- Keskmiselt on lunaraha maksnud organisatsioonid saanud tagasi vaid 65% oma andmetest, kusjuures 29% on saanud tagasi vaid pooled andmetest.5

- Lunarahadekrüptorid on vigu täis ja sageli ei õnnestu neil suurimaid, kõige olulisemaid andmefaile (üle 4 GB) dekrüptida.

- Andmefailide dekrüptimine on aeglane ja töömahukas protsess, enamik kliente dekrüptib vaid kõige olulisemad andmefailid ja taastab ülejäänud varukoopiast.

- Andmete taastamine ei muuda olematuks andmete rikkumist ründajate poolt. Andmete taastamine ei kaitse süsteeme edaspidiste rünnakute eest.

- Organisatsioonid peavad mõistma maksete tegemise seaduslikkust oma riigis. Kogu maailma valitsused kehtestavad lunavaramaksetest teatamise nõudeid, võivad määrata tehtud maksete eest trahve ja kaaluvad selliste seaduste kehtestamist, mis muudaksid lunarahamaksed ebaseaduslikuks.

Lunavara kohta saab lisateavet dokumendist Microsoft Digital Defense Report.

Andmepüük ja muud pahatahtlikud meilid

Olgu siis eesmärgiks hankida sisselogimisandmeid, suunata rahaülekanne ümber oma pangakontole või laadida seadmesse ründevara, kasutavad ründajad kõige suurema tõenäosusega kampaania esmase sisenemisteena meili. Microsofti turbeteadlased on täheldanud kolme järgmist kõige levinumat pahatahtliku meili tüüpi.

Andmepüük

Andmepüük on kõige levinum pahatahtliku meili tüüp meie ohusignaalide seas. Nende meilide eesmärk on meelitada inimene jagama ründajaga delikaatseid andmeid, näiteks kasutajatunnuseid ja paroole. Selleks koostavad ründajad meile väga mitmesugustel teemadel, näiteks produktiivsust suurendavad tööriistad, parooli lähtestamine või muud pakilise loomuga teavitused, mis meelitavad kasutajat linki klõpsama.

Nendes rünnakutes kasutatavad andmepüügi veebisaidid võivad kasutada pahatahtlikke domeene, näiteks ründaja ostetud ja opereeritavad domeenid või nakatatud domeenid, kus ründaja kasutab ära mõne ehtsa veebisaidi nõrkust pahatahtliku sisu majutamiseks.

Ründevara edastamine

Ründevara edastamine on veel üks näide sellest, kuidas pahalased kasutavad meile oma eesmärkide saavutamiseks. Mitmesugused ründevaravariandid, nagu Agent Tesla, IcedID, Trickbot ja Qakbot, kasutavad peamise levitamisviisina meili. Need meilid sisaldavad ründevara edastamiseks mõeldud linke või manuseid ja sageli ka andmepüügimeilide puhul kasutatavaid tehnikaid. Näiteks võib nii ründevara edastav meil kui ka andmepüügi meil sisaldada linke, mis suunavad CAPTCHA testi juurde, et vältida turbetehnoloogiatega tuvastamist.

Üks kõige levinumaid ründevara edastamise meetodeid eelmisel aastal olid parooliga kaitstud arhiivifailid. Need meilid sisaldavad arhiivifaile, näiteks parooliga kaitstud ZIP-manuseid, et turbetehnoloogiad ei saaks neid detoneerida ja analüüsida.

Ettevõtte meilisüsteemi tungimine

Kuigi see pole mahtu arvestades kõige levinum pahatahtlik meil, on ettevõtte meilisüsteemi tungimine (Business email compromise – BEC) osutunud kõige suurema rahalise mõjuga küberkuriteoks. 0 BEC puhul teeskleb ründaja ehtsat ettevõtte kontot – kasutades üle võetud meiliaadressi, enda registreeritud sarnast domeeni või tasuta meiliteenust (nt Hotmail või Gmail) – ja saadab meile, mille eesmärk on meelitada saajaid mõnda rahalist toimingut tegema, ründajale delikaatseid andmeid edastama või vara (nt kinkekaarte) üle andma.

Palju keerukam ja rahalist kahju tekitava mõjuga BEC tüüp on rahaülekande pettus. Sellist tüüpi BEC puhul tungivad kurjategijad rahalisse tehingusse ja lasevad saajal väljamineva pangaülekande puhul pangakonto andmeid korrigeerida. Kurjategijad esinevad ülekande saajana, mistõttu ei näi see ohvri jaoks millegi ebatavalisena. Kui ohver on raha uuele kontole üle kandnud, võtavad kurjategijad selle välja ja seda võib olla raske tagasi saada.

Pahatahtlike meilide kohta saab lugeda lisa dokumendist Microsoft Digital Defense Report.

Ründevara

Ründevara ja rünnakuid toetav küberkuritegevuse infrastruktuur on pidevalt edasi arenenud. On olemas peamised ründevara valdkonnad, kus Microsoft 365 Defender Threat Intelligence on märganud viimastel aastatel muutuvaid trende, millest paljud nõuavad ühtviisi nii uuenduslikke kaitsestrateegiaid kui ka ajalooliselt tugevaid leevendusmeetmeid, nagu mitmeteguriline autentimine ja tugevad rakenduse turbeprotseduurid.

Olenemata väga erinevatest tulemustest, nagu lunaraha, andmekadu, sisselogimisandmete vargus ja spionaaž, toetub suurem osa ründevarast võrku tungimisel sarnastele strateegiatele. Kõige sagedasem käitumine, mida Microsoft ründevara puhul viimastel kuudel on märganud, on Windows PowerShelli käivitamine pahatahtlike protsesside poolt kahtlaste käskude või kodeeritud väärtustega. Järgmine kõige levinum käitumine on olnud ründevara katsed andmehulki ümber nimetada, et imiteerida süsteemi protsesse või need täielikult asendada, ja ründevara kasutamine andmete (nt sisselogimisandmete) kogumiseks brauseri vahemäludest. Muud tähelepanu väärivad käitumised ja kaitsmisvõimalused turbekeskuste jaoks on spetsiaalsete luurekäskude kasutamine, protsesside lisamine käivituskaustadesse, plaanitud ülesande või registri muutmised ja pahatahtlike protsesside käivitamine Office’i dokumentide kuritarvitamise kaudu.

Robotivõrgu uuendused

Robotivõrk on mõistena samuti arenenud. Varem kasutati seda mõistet võrgu või arvutite puhul, mis täitsid operaatori määratud ülesandeid. Kuid praegu on enamikul ründevaraperekondadest robotivõrgu komponente või käitumisi. Varem levinud ründevara robotivõrgu infrastruktuurid, nagu Trickbot ja Emotet, on asendunud uute ründevaraperekondadega. Nende asemel hakkasid vanemad robotivõrgud ja uus tuvastussüsteemide eest kõrvale hoidev ründevara liik edastama suuremal kiirusel kraad kangemaid sekundaarseid komponente.

SEO ja pahatahtlik reklaam

Otsingumootori tulemused ja reklaam on samuti järjest tõhusamad viisid ründevara edastamiseks lõppkasutajatele, nii ehtsa otsingumootori optimeerimisstrateegiate kuritarvitamise kui ka olemasolevate nakkuste kasutamise kaudu brauserilaiendite installimiseks, et muuta otsingutulemusi ja kuvada ebaseaduslikku ründesisu. Info varastamine, andmete ekstraktimine ja muud ründevara edastamise valdkonnad suudavad kasutada oma eesmärgi saavutamiseks järjest enam brauseri muudatusi ja otsingutulemusi. Nii muutub järjest tugevamaks selline ründevara liik, mis kasutab edastamiseks brauserit nii tarbijate kui ka ettevõtete sektoris.

Veebikestad

Veebikest on sageli tavapärases veebiarenduse programmeerimiskeeles (nt ASP, PHP või JSP) kirjutatud pahatahtlik koodilõik, mille ründajad veebiserverisse paigaldavad, et see annaks kaugjuurdepääsu ja käivitaks serveri funktsioonides koode. Veebikestad võimaldavad vaenlastel käivitada veebiserveris käske ja varastada sealt andmeid või kasutada serverit lähtepunktina edasiste rünnakute jaoks organisatsiooni vastu. Veebikestade järjest suurenev esinemissagedus võib tuleneda sellest, kui lihtsad ja tõhusad nad ründajate jaoks võivad olla. Serverisse paigaldatud veebikest on üks tõhusaimaid viise ettevõttes võimust võtta.

Soovitused ründevara vältimiseks:

|

Installida kohe kõigi rakenduste ja operatsioonisüsteemide turbevärskendused. |

|

Aktiveerida reaalajas kaitse ründevaravastase lahenduse kaudu (nt Microsoft Defender). |

|

Leevendada suuri ründevektoreid, nagu makrode kuritarvitamine, ohus teenused, ebaturvalised vaikekonfiguratsioonid, pärandautentimine, allkirjata skriptitüübid ja teatud meili teel edastatud failitüüpide kahtlane käivitamine. Microsoft pakub mõningaid neist suurematest leevendusviisidest ründepinna vähendamise reeglite kasutamise kaudu, et vältida nakatumist ründevaraga. Azure Active Directory kasutajad võivad kasutada ka turbe vaikesätteid autentimisturbe algtaseme kehtestamiseks pilvkeskkondadele. |

|

Lubada lõpp-punkti tuvastamise ja reageerimise funktsioonid, et analüüsida ohte ja neile reageerida, tuginedes proaktiivselt eraldi käitumistele ja tehnikatele. |

|

Lubada võimaluse korral domeeni- ja IP-põhised kaitsemeetmed nii hostidele kui ka võrgulüüsidele, et kogu infrastruktuur oleks kaetud. |

|

Lülitada sisse potentsiaalsete soovimatute rakenduste (PUA) vastane kaitse. Paljud ründevara vastased lahendused võivad algseid juurdepääsuohte, nagu reklaamvara, torrentite allalaadijad, RAT-d ja kaughalduse teenused (RMS), PUA-ks märkida. Mõnikord võidakse sellist tüüpi tarkvara vaikimisi keelata, et vältida selle mõju keskkonnale. |

|

Selgitada välja, kuhu suurte õigustega kontod sisse logivad ja sisselogimisandmeid edastavad. Jälgida ja uurida sisselogimissündmuste sisselogimise tüübi atribuute. Töökohtades ei tohiks suurte õigustega kontosid olla. |

|

Rakendada vähimate õiguste põhimõtet ja tagada sisselogimisandmete hügieen. Vältida domeeniüleste administraatori taseme teenusekontode kasutamist. Kohalike administraatori õiguste piiramine võib aidata piirata RAT-de ja muude soovimatute rakenduste installimist. |

|

Selgitada kasutajatele ründevaraohte (nt RAT-d), mis võivad levida meili teel, samuti veebist allalaadimiste ja otsingumootorite kaudu. |

Pahatahtlikud domeenid

Iga domeeni, mida kasutatakse küberkuritegevuseks, võib pidada pahatahtlikuks. Pahatahtlikud domeenid võivad olla ehtsad saidid, kuhu kurjategijad on sisse tunginud ja mida nad kasutavad pahatahtliku sisu majutamiseks alamdomeenides, või tegemist võib olla täielikult petturliku infrastruktuuriga, mis on loodud kuritegelikult eesmärgil. Küberkurjategijad kasutavad pahatahtlikke domeene peamiselt kolme funktsiooni jaoks: teabe edastamine, asukoha varjamine ja jõudude koondamine nende vastu, kes püüavad kuritegevust takistada. Domeene kasutatakse andmete ekstraktimiseks, lunavarasuhtluse juhtimiseks, andmepüügilehtede majutamiseks ja ründevarale kontrolli andmiseks. Samuti kasutatakse neid meilidomeenidena, et luua pettuse eesmärgil visuaalselt identseid meilipseudonüüme. Petturlikud domeenid võivad kasutada klientide petmiseks kaubamärke või pakkuda platvormi pettuse jaoks, näiteks petturlikud tehnilise toe saidid.

Pahatahtlikku domeeni kasutatakse sageli sihtkohana, kuhu ründevaraohvrid suunatakse. Sellisel viisil algatab domeen suhtluskanali loomise ohvriga ja selgitab välja potentsiaalse ohvri asukoha. Ohvri asukoha teadmine on oluline, kuna küberkurjategijad kasutavad suurt hulka meetodeid oma ründevara levitamiseks, kuid nad ei oska aimata, kus see lõpuks edukalt alla laaditakse.

Plokiahela domeenid

Plokiahela domeenid on hiljuti esilekerkinud oht. Kahe viimase aasta jooksul on plokiaheltehnoloogia kasutamine paljudes ärivaldkondades tohutult kasvanud. Plokiaheltehnoloogia kasutamine hõlmab tarneahela haldamist, identiteedihaldust, kinnisvaralepinguid ja domeeni infrastruktuuri.

Erinevalt tavapärastest domeenidest, mis ostetakse interneti registripidajatelt, kes tegutsevad ICANN-i reguleeritud DNS-i süsteemi kaudu, ei allu plokiahela domeenid ühelegi tsentraalsele üksusele, mis piirab võimalust kuritarvitamisest ja kasutusprobleemidest teatada.

Plokiahela domeenide uurimine on enneolematu väljakutse, kuna puudub tsentraalne WHOIS-i registreerimisandmebaas, mis jälgiks, kes ja millal domeeni registreeris.

Plokiahela domeenide nõrkus on vajadus muude pakkujate puhvriteenuste või brauseri lisandmoodulite järele, mis lahendaksid plokiahela domeenid IP-aadressiks. Plokiahela puhvri lahendusteenuste keelamine või blokeerimine ja brauseri lisandmoodulite keelamine blokeerib plokiahela domeenide lahendamise võimaluse. Paljud ohuluure pakkujad pakuvad pahatahtlikke URL-voogusid, mis sisaldavad mõnikord plokiahela lahendamise puhvreid või plokiahela domeeni ennast.

Vastaseõpe

Masinõpe (ML) on tehisintellekti (AI) tehnika, mida saab kasutada paljudes valdkondades, muu hulgas küberturbes. Vastavates masinõppe uuendustes koostavad, õpetavad ja juurutavad andmeteadlased ning arendajad ML-mudeleid, et mõista, kaitsta ja kontrollida andmeid ning protsesse usaldusväärsete lahenduste loomiseks. Kuid vastased võivad neid ML-põhiseid süsteeme rünnata. Meetodid, millele ML-süsteemide koostamine toetub, on süsteemselt haavatavad uue nõrkuste liigi tõttu masinõppe tarneahelas, mida nimetatakse „vastaseõppeks“. Vastased saavad neid nõrkusi kasutada, et manipuleerida AI-süsteemidega ja muuta nende käitumist pahatahtliku lõppeesmärgi saavutamiseks.

Neid masinõpet kasutavaid rünnakuid saab kasutada mitmesugustes olukordades:

Tehisintellekti ja masinõppe läbiv kasutamine erinevates tööstussektorites, kujunemisjärgus reguleeriv maastik ja laialt levinud usaldamatus või vääritimõistmine nende tehnoloogiate kasutamise suhtes on toonud kaasa järjest kasvava vajaduse standardite järele, mis defineeriksid hea tava ning annaksid juhiseid usalduse ja kasutuselevõtu suurendamiseks turul. International Organization for Standardization (ISO) ja International Electrotechnical Commission (IEC) tegelevad tehisintellekti standardite väljatöötamisega, sealhulgas tehisintellekti ja masinõppe põhimõisted ning kontseptsioonid, ohtude haldamine, juhtimisega seotud küsimused, andmekvaliteet ja mitmesugused usaldusega seotud teemad.

Allikas: Microsoft