- ChatGPT vs Microsoft Copilot

- 6 põhjust miks sa pead varundama Teamsi

- Küberrünnakud ei säästa väikseid ettevõtteid

- Kuidas valmistuda küberrünnakuteks?

- Windows 10 toe lõpp – mida see tähendab ja kuidas valmistuda üleminekuks Windows 11-le

- Kuidas lennuliiklusteenuste ettevõte viis ärianalüütika uuele tasemele?

- Andmepõhine juhtimine: kuidas Power BI aitab teha paremaid otsuseid

- Kuidas luua tõhusat ja kasutajasõbralikku Power BI aruannet?

- Aasta lõpuni Copilot litsentsid 50% soodsamalt

- Microsofti igakuise arveldamisega aastaste litsentside hind tõuseb 1. aprill 2025

- Microsoft 365 Copilot aastane litsents igakuise maksega

- Primend grupi juhina alustab Teet Raudsep

- Toomas Mõttus jätkab Primendis suurosanikuna

- Microsoft muudab Teams'i litsentseerimist Euroopas

- Microsoft teatas olulistest hinnamuudatustest

- Microsoft Authenticator rakenduse turvauuendus

- Primend võitis Microsoft 2023 aasta partneri tiitli

- Primend - Microsofti kaasaegsete lahenduste partner

- Kapitel investeerib Riia bürooarendusse üle 60 miljoni euro, värskeim üürnik on Primend

- Pilveteenustele keskendunud ettevõtted Primend ja Digifi ühinevad

- Pressiteade | Primend ja Bondora kingivad kahele koolile lauaarvutid

- Pressiteade | Primend kinkis Ida-Viru Keskhaiglale tahvelarvutid

- Primend aitas SYNLABil hooldekodudele kinkida tahvelarvutid

- Pressiteade | Primend ja Iteraction ühinevad

Mida rohkem suhtlust kolib e-kirjadesse, seda ahvatlevamaks muutub suhtluskanal ka igasuguste petu- ja viiruseskeemide katsetamiseks. Manuses saadetavad küptoviirused pole enam kellelegi uudiseks. Oma ärist hoolivad ettevõtted on juba ammu investeerinud kasutajakoolitusse ning rakendanud nakatumise riski vähendavad ja kahjusid minimeerivaid poliitikaid. Täpsemalt kirjutasin krüptoviirusega seonduvast SIIN. Lisaks krüptoviirusele liiguvad e-kirja teel petuskeemid, millega üritatakse teeselda kirja saanud ettevõtte esindajat ning sel viisil raha välja petta. Tänases blogis räägin lühidalt, millised on tehnoloogilised võimalused end sellise kirjade eest kaitsta.

Tehnoloogilised võimalused – lühidalt

Üldjuhul on petukirjad üles ehitanud nii hästi, et spämmifiltritel ei õnnestu neid kinni püüda. Ühe kavaldamise võimalusena kasutatakse kirjaga kaasas olevaid tehnilisi andmeid (kirja header ehk päis). Petturid manipuleerivad headeriga, jättes selle sisuliselt tühjaks. Tänu sellele ei saa spämmifiltrid kirja headerit ka kontrollida ning kiri lastakse ekslikult enamasti läbi. Samuti on osadel juhtudel „from“ emaili alla peidetud petturi kiri, sellisel juhul leiad ennast olukorrast, kus kirjutad küll „ülemusele“ kuid kiri jõuab sootuks petturi postkasti.

E-kirja pettuste vältimiseks ja ohvrikslangemise riski alandamiseks on võimalik teha päris mitmeid asju. Näiteks on ettevõttel võimalik seadistada SPF ehk Sender Policy Framework, mis määrab ära serverid, millel on lubatud selle domeeni e-posti saata. Lahtikirjutatuna tähendab see seda, et alati kontrollitakse SPF kirjest kas antud IP aadressi pealt on lubatud kirja saatmine ning kui see pole lubatud, siis kiri kohale ei jõua. Kahjuks pole selle seadistamise puhul oht täielikult välistatud. Kui kirja päis on tühi, siis pole seal ka infot, kust kiri on tulnud ning tänu sellele ei saa SPF siin kohal 100% abiks olla.

DKIM (DomainKeys Identified Mail) protokolli seadistamise puhul on võimalik petukirjade kasutajateni jõudmist oluliselt vähendada. DKIM täpne lahti seletamine läheks selle blogi jaoks liiga pikale. Lihtsustatult võib öelda, et DKIM lahenduse puhul signeeritakse kõik välja saadetavad e-kirjad ühe osa võtmega, mille teine osa asub avalikus DNS-is (Domain Name System). Kui need klapivad on kirja õigsus tõestatud ja kirja saatmine õnnestub, kui vastavuses pole, lükatakse kiri tagasi.

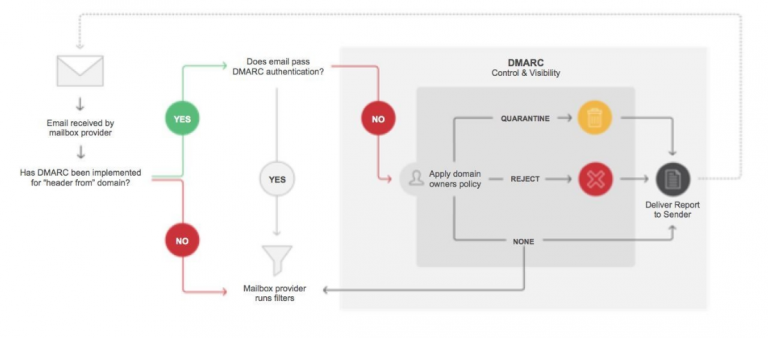

Sellele lisaks saab seadistada veel DMARC-i (Domain-based Message Authentication, Reporting & Conformance). DMARC kontrollib omakorda SPF-i ja DKIM-i ja seejärel teeb väljavõtte vastuvõtja serverile. DMARC seadistuse puhul on 3 võimalust: kas kiri lükatakse tagasi, pannakse ajutiselt karantiini, saadetakse kohale ja sellest läheb ka teade teie IT töötajale\partnerile.

DMARCi toimimise süsteem (Pilt: Return Path blogi)

Kui kahtlane kiri potsatab siiski postkasti tasub kahtluse korral paluda oma IT töötajat või IT partnerit logidest kontrollida, mis on olnud saatja IP aadress. Kui see ei kattu tegeliku saatja asukohaga, võib olla üsna kindel, et tegemist on petturiga.

Kokkuvõte

Pettuse ohvriks langemist ei saa 100% välistada, kuid riski saab oluliselt maandada kasutades saadaolevaid tehnilisi võimalusi ning koolitades kasutajaid märkama ja reageerima kahtlastele kirjadele. Kui tekkis küsimusi, kas ja kuidas loetletud võimalusi rakendada, kirjuta kristo.karu@primend.com.

Kristo Karu

15.03.2017